Компьютерные вирусы предупреждают о глобальной вспышке

2017-05-15

Резюме событий

Вечером 12 мая многие студенты колледжей в Китае сообщили, что компьютеры были атакованы вредоносными вирусами, и документы были зашифрованы. Источник исходит из темной сети, атака имеет совместимость, многоязычную поддержку, затронуты многие отрасли, отечественные банкоматы, железнодорожные станции, терминалы самообслуживания, почта, больницы, правительственные офисные терминалы, видеонаблюдение могут быть атакованы. Сообщается, что заправочные станции PetroChina во многих местах по всей стране не могут осуществлять онлайн - платежи и могут осуществлять только наличные платежи. Соответствующее лицо, ответственное за PetroChina, заявило, что подозревается в вирусной атаке, и обстоятельства все еще проверяются. До сих пор некоторые системы общественной безопасности были взломаны. Обычные файлы, такие как системные документы и данные изображений, шифруются вирусами, а затем получают высокий выкуп за биткоин от пользователей, и вирусы используют асимметричный алгоритм RSA, который не может расшифровать файлы без закрытого ключа.

Есть два основных феномена:

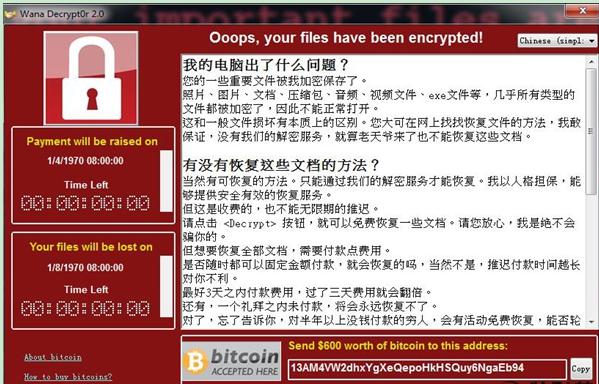

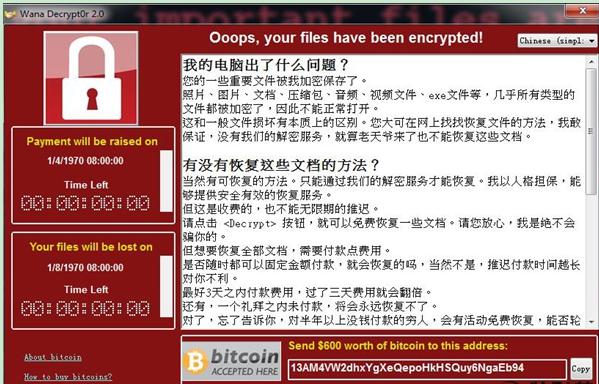

1) всплывающий диалог биткойнов в системе выигравшего пользователя;

Вечером 12 мая многие студенты колледжей в Китае сообщили, что компьютеры были атакованы вредоносными вирусами, и документы были зашифрованы. Источник исходит из темной сети, атака имеет совместимость, многоязычную поддержку, затронуты многие отрасли, отечественные банкоматы, железнодорожные станции, терминалы самообслуживания, почта, больницы, правительственные офисные терминалы, видеонаблюдение могут быть атакованы. Сообщается, что заправочные станции PetroChina во многих местах по всей стране не могут осуществлять онлайн - платежи и могут осуществлять только наличные платежи. Соответствующее лицо, ответственное за PetroChina, заявило, что подозревается в вирусной атаке, и обстоятельства все еще проверяются. До сих пор некоторые системы общественной безопасности были взломаны. Обычные файлы, такие как системные документы и данные изображений, шифруются вирусами, а затем получают высокий выкуп за биткоин от пользователей, и вирусы используют асимметричный алгоритм RSA, который не может расшифровать файлы без закрытого ключа.

Есть два основных феномена:

1) всплывающий диалог биткойнов в системе выигравшего пользователя;

2, пользовательский файл зашифрован, суффикс "wncry".

Программное обеспечение использует Eternalblue (Вечный синий), утечку из хакерского арсенала Агентства безопасности США, чтобы запустить вирусную атаку. Удаленное использование кода связано с использованием набора хакерских инструментов Equation Group (Formula), о котором 14 апреля сообщила хакерская группа Shadow Brokers. Модуль ETERNALBLUE - это SMB Explorer, который может атаковать машины Windows с открытым портом 445 для удаленного выполнения команд. Программное обеспечение червя использует уязвимости сервера, чтобы проникнуть в компьютеры с Windows XP без патчей через 2008 R2, чтобы обеспечить массовое и быстрое распространение. Как только компьютер в вашей организации подвергается атаке, червь быстро ищет другие уязвимые компьютеры и запускает атаку.

Меры по удалению

Шаг 1: Немедленное устранение уязвимостей и обновление исправлений

Установите исправление уязвимости MS17 - 010 на компьютер как можно скорее https://technet.microsoft.com/zh-cn/library/security/MS17-010 Для таких машин, как XP и 2003, которые больше не предлагают обновления безопасности, установите специальные исправления безопасности для XP и некоторых серверных версий Windows Server 2003:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ Если обновление патча временно невозможно, используйте следующие меры экстренной обработки: выключите порты 445, 137, 138, 139, отключите совместное использование сети; Или использовать иммунологические средства: http://dl.360safe.com/nsa/nsatool.exe

Шаг 2: Самопроверка программного обеспечения, убийство

Рекомендуется непосредственно обновить антивирусное программное обеспечение вирусной библиотеки для обнаружения и убийства, другие вспомогательные методы обнаружения Le червя терминал самоконтроля инструмент для загрузки адреса: http://www.antiy.com/response/wannacry/ATScanner.zip

Шаг 3: В случае выигрыша, попытка восстановления файла

Если вы, к сожалению, попали в ловушку, вы можете попробовать восстановить файл с помощью 360 - клеточного инструмента восстановления файлов червя. Адрес загрузки инструмента: https://dl.360safe.com/recovery/RansomRecovery.exe

Меры по удалению

Шаг 1: Немедленное устранение уязвимостей и обновление исправлений

Установите исправление уязвимости MS17 - 010 на компьютер как можно скорее https://technet.microsoft.com/zh-cn/library/security/MS17-010 Для таких машин, как XP и 2003, которые больше не предлагают обновления безопасности, установите специальные исправления безопасности для XP и некоторых серверных версий Windows Server 2003:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ Если обновление патча временно невозможно, используйте следующие меры экстренной обработки: выключите порты 445, 137, 138, 139, отключите совместное использование сети; Или использовать иммунологические средства: http://dl.360safe.com/nsa/nsatool.exe

Шаг 2: Самопроверка программного обеспечения, убийство

Рекомендуется непосредственно обновить антивирусное программное обеспечение вирусной библиотеки для обнаружения и убийства, другие вспомогательные методы обнаружения Le червя терминал самоконтроля инструмент для загрузки адреса: http://www.antiy.com/response/wannacry/ATScanner.zip

Шаг 3: В случае выигрыша, попытка восстановления файла

Если вы, к сожалению, попали в ловушку, вы можете попробовать восстановить файл с помощью 360 - клеточного инструмента восстановления файлов червя. Адрес загрузки инструмента: https://dl.360safe.com/recovery/RansomRecovery.exe

предыдущий:"Жизнеспособность, Терри, здоровье, ты и я" Утренний пробег

Следующая статья:Компания проводит презентацию ERP - проекта